On parle beaucoup de PRISM, de la NSA et in fine de l’écoute généralisée des citoyens par l’Etat ou un service de renseignement. Une réponse souvent apportée est de chiffrer ses communications. Le chiffrement par SSL est un moyen très utilisé (télécharger ses mails, connexion à la partie admin d’un site web, connexion à son compte d’un forum, téléchargement d’un logiciel de « source sûre », etc…) Pourtant nous allons démontrer que ce chiffrement est illusoire lorsque l’on fait face à des acteurs tels que la NSA où les Etats.

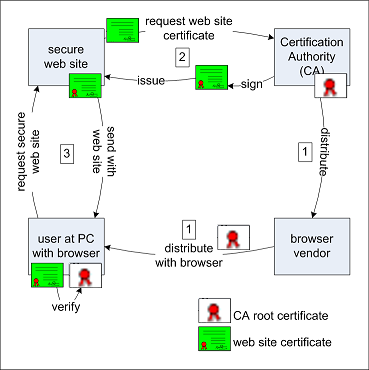

La pierre angulaire du chiffrement par SSL est l’autorité de certification (CA ou AC en français).

Elle signe les demandes de certificats des sites web. Elle doit normalement s’assurer que le demandeur a bien possession du site web. Aussi des vérification plus ou moins poussées sont faites (Ex: est que le demandeur peut récupérer un mail envoyé à postmaster@siteweb.com ?).

Si le navigateur web ou l’OS jugent que l’autorité fait sérieusement son boulot, ils vont l’inclure dans leur liste des CA de confiance.

Dès lors, n’importe quel certificat signé par cette autorité de certification apparaîtra comme sûr et valide (cadenas vert)

A ce jour un navigateur web tel que Firefox fait confiance à une centaine d’autorité de certification. Parmi celles-ci on trouve des gouvernements (Japanese Government, ), des entreprises de télécommunication (AOL, Swisscom), beaucoup de sociétés américaines (Verisign, Thawte).

Debian inclut même CACert qui est une autorité de certification communautaire.

Maintenant passons aux scénarios d’attaque. Ce qu’il faut bien comprendre, c’est que 2 autorités différentes peuvent signer le certificat d’un même site web sans que cela ne lève d’alerte.

Donc si le navigateur web inclut une autorité de certification malveillante, l’utilisateur peut continuer à voir son cadenas vert alors qu’une vaste opération de Man in the Middle est en cours. C’est ce qui s’est passé en Tunisie vu qu’Internet Explorer incluait l’autorité de certification du gouvernement tunisien. Celui-ci a donc pu se faire passer pour Google et espionner ses citoyens sans problème malgré le chiffrement SSL.Mais même si l’on a confiance dans les quelques autorités de certifications présentes sur son ordianteur, il peut arriver que celles-ci se fassent pirater (Exemples avec Comodo et Diginotar) … ou subissent des pressions temporaires de la NSA ou de gouvernements pour générer des certificats sans vérification qui leur permettrait de mettre tout le flux SSL sous écoute. Cela ne semble pas improbable.

Bref ne comptez pas sur SSL pour vous protéger de PRISM. Dès lors pour accéder à ses services auto hébergés (son OwnCloud, son WordPress, ses mails, etc…) il faudrait virer tous les CAs de sa machine et ne croire qu’en ses certificats autosignés?

Ping Pourquoi personne ne dit que les téléphones Android sont troués ? | Tuxicoman

Ping SSL/TLS is powned | Tuxicoman

Merci très intéressant