J’ai envie de stocker mes sauvegardes sur un disque externe en USB en dehors de chez moi (On est jamais trop prudent). Pour éviter la fuite de mes données personnelles, je vais chiffrer mon disque externe avec LUKS/cryptsetup/dm-crypt, la solution de chiffrement de partition intégrée au noyau Linux. Ce didacticiel a été effectué sur une Debian Lenny.

- Installez les programmes adéquats

- Créez une partition sur votre disque (par exemple avec gparted). Cela sert juste à définir la taille de partition chiffrée.Vérifiez que vous avez bien démonté la partition avant de poursuivre.

- On va mantenant créer le conteneur de chiffrement de la partition.

- On ouvre le conteneur.

- On formate la partition.

- On referme le conteneur.

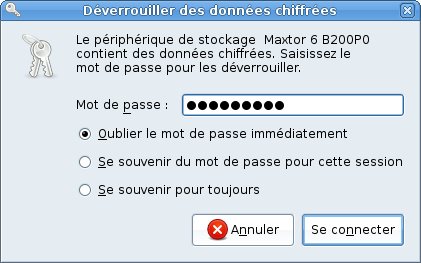

- On débranche/rebranche le disque. Gnome vient nous demander gentiment le mot de passe pour monter le disque :)

# apt-get install cryptsetup

# modprobe dm_mod

# cryptsetup luksFormat /dev/sdb1

WARNING!

========

This will overwrite data on /dev/sdb1 irrevocably.Are you sure? (Type uppercase yes): YES

Enter LUKS passphrase:

Verify passphrase:

Command successful.

# cryptsetup luksOpen /dev/sdb1 disqueusb

Enter LUKS passphrase:

key slot 0 unlocked.

Command successful.

# mkfs.ext3 /dev/mapper/disqueusb

On peut donner un nom à cette partition. Ainsi, le disque externe sera monté toujours au même endroit. Par exemple si je veux qu’il soit monté dans /media/sauvegarde :

# tune2fs -L sauvegarde /dev/mapper/disqueusb

# cryptsetup luksClose disqueusb

Fin de la mise en place du chiffrement, place à l’utilisation :)

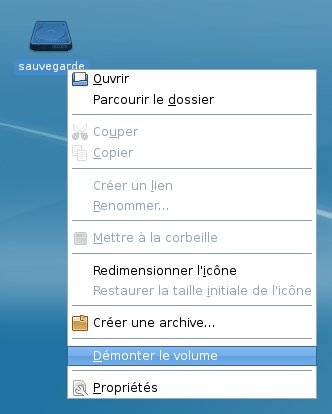

Le volume est automtiquement monté comme un disque USB classique et se démonte de la même manière : Clic-droit sur l’icone du bureau > Démonter.

Simple, non?

La procédure de création de la partition chiffrée pique encore les yeux pour beaucoup je pense. Une intégration à Gparted ne serait pas un mal :)

Salut,

Pour le cryptage de partition, je trouve TrueCrypt nettement plus pratique que la ligne de commande. De plus, les options semblent plus nombreuses (utilisation de keyfiles, volumes cachés, etc.)

A tout hasard, j’avais fait un petit tutoriel :

http://15minutesoffame.be/nico/blog/2009/05/proteger-ses-donnees-personnelles/#creer-un-conteneur-chiffre

A+

j’ai très mal au yeux ‘O_ô

Salut Erwan,

bah alors tu deviens parano maintenant ?

@+

Xavier

Bonjour,

Je viens de faire cette manip, sur une clef USB, tout a bien fonctionné, si ce n’est que j’étais obligé de taper sudo devant chaque commande.

Et maintenant pour copier des fichier sur cette clef il faut être « root », est-ce normal?

Merci pour cette manipe ! C’est justement ce que je cherchais.

Pour patrick il faut faire un en root chmod 777 sur /media/toto (si le dd crypté est toto :) ) et comme ça tu peux copier tes fichiers sans être root.

Merci @astromb pour l’astuce « chmod777 » qui fonctionne très bien.

Et merci à Tuxicoman pour ce petit tuto.

Wacken : Je suis d’accord qu’une interface graphique serait bienvenue pour la première partie. Je n’ai pas utilisé Truecrypt car j’ai lu qu’il fallait un module spécifique à son noyau pour l’utiliser. Je préférais la solution déja intégrée au noyau.

Xavier : ca fait un moment déja :p

Patrick: le # avant les commande signifie qu’il faut être en mode Root… ou utiliser sudo. Sinon, j’aurais mis $.

Merci astromb pour ce petit oubli à l’article… :)

pour le « (Redemarrage ?) », pas besoin, juste un modprobe dm_mod et dm_crypt. En général, les rares cas de reboot sont lors d’un changement de kernel.

Pré-brouiller le disque dur / partition avant le luksFormat peut-être intéressant aussi, ça permet d’augmenter un peu la sécurité, mais extrêmement long (ex: dd if=/dev/urandom of=/dev/sdb1)

(sinon, le chmod 777 est _toujours_ à éviter, toujours préférer adapter les permissions suivant les utilisateurs/groupes)

merci coincoin.

la commande `blkid` permet de voir si c’est la bonne partition ;)

Pour changer de mot de passe : http://www.planet-libre.org/?post_id=18881 :D

Ping Fsck sur un volume chiffré | Tuxicoman