Microsoft vend un service de protection additionnel aux utilisateurs de son service cloud (Office365)

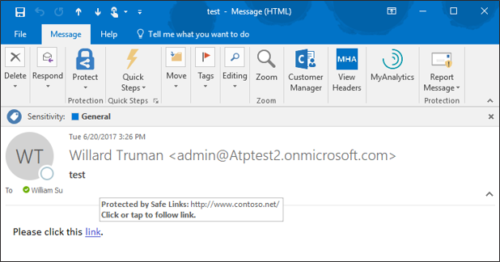

Safe links va ré-écrire tous les liens dans les emails recus par la boite mail Microsoft de cette manière:

Au clic sur le lien, l’utilisateur est dirigé sur une machine Microsoft. Si le lien est considéré non sûr l’utilisateur voit une page d’avertissement. Sinon, il est redirigé automatiquement sur la destination du lien original.

Sauf que d’après mes tests, le lien est visité par le service de Microsoft APRÈS que l’utilisateur y soit redirigé. Plus exactement 11 secondes après.

Du coup, le service ne protège l’utilisateur que d’un pattern d’URL étant déjà connues comme suspectes.

1er fail : Le service ne protège donc pas du tout en temps réel l’utilisateur contre le contenu malveillant comme on pourrait l’imaginer. La raison pourrait être le délai de traitement de la vérification du contenu, ce qui nuirait à l’expérience de l’utilisateur. Par contre c’est efficace contre les URLs déjà connues. Donc je ne dénigre pas le principe d’une liste noire à minima.

2ème fail : Comme la visite du service de Microsoft se fait depuis des IP étant connues pour appartenir à Microsoft (ex: 40.94.102.67 ), il facile pour le serveur web malveillant de délivrer un contenu sain à Microsoft et malveillant à l’utilisateur.

3ème fail : Étant donné que le check proactif ne peut se faire que sur l’URL, il suffit pour le scammer d’utiliser un service de redirection de lien (ex: frama.link) pour masquer la destination derrière une URL aléatoire et fait perdre la boule à l’AI qui n’aurait d’autres choix que de bloquer toute URL de ce service.

4ème fail : Si la destination n’est pas accessible au service de Microsoft (par exemple, un lien pointant vers une ressource de votre LAN) alors Microsoft ne pourra jamais inspecter son contenu mais redirige quand même l’utilisateur vers la destination :D

En conclusion, il y a donc beaucoup de poudre de perlimpinpin derrière cette dénomination de « Safe Links » et vous ne devriez surtout pas débrancher votre cerveau en vous reposant dessus.

Par contre, la réalité c’est que ça donne une base légale à ce qu’une machine Microsoft télécharge le contenu derrière les liens privés qu’on envoie à une adresse email dont l’utilisateur utilise Outlook 365. Ainsi les services d’espionnage sont contents, Microsoft est couvert légalement, plus fait payer le service et se donne une belle image protectrice. Chapeau!